ここでは過去にWIDEプロジェクトがメンバー向けに発信してきた主な活動報告をダイジェストでご紹介します。発信当時の内容に加え、新たな動きや状況の変化に応じて随時追記・更新していきます。

セキュリティ運用技術はセキュリティ事業者が顧客組織にサービスとして提供する形式が一般的です。これはいわばセキュリティ事業者に集約された中央集権的アーキテクチャに基づくものといえます。これに対し、複数組織が連携する分散型アーキテクチャに基づくセキュリティ運用技術の開発が進んでいます。

(本記事は2024年度WIDE研究報告書の一部を抜粋したものです)

近年台頭する未知のセキュリティ脅威に対応すべく、ネットワークやサーバ機器からのログ情報やエンド・デバイス上のソフトウェアの振る舞いなどの情報をもとに、セキュリティ脅威を包括的に検知するセキュリティ運用技術の開発が盛んである。それらのセキュリティ運用技術はセキュリティ事業者が顧客組織にサービスとして提供する形式が一般的であり、その利用形態はセキュリティ事業者に集約された中央集権的なアーキテクチャに基づいたものと言える。例えばManaged SOC (MSOC)サービスの利用は中央集権的なアーキテクチャに基づいたセキュリティ運用の典型例であり、顧客組織で観測されるIDS(Intrusion Detection System)装置やエンドポイントセキュリティ製品に由来するアラートを MSOCサービスに提供する。

中央集権的なアーキテクチャに基づいたセキュリティ運用では、顧客組織で観測された異常事象に関する詳細な脅威分析を実施することで、当該顧客組織が受ける脅威活動の有無を把握するのに有意義である。しかし、異常事象を示すアラートやログ情報の分析では顧客組織が利用する業務システムや外部サービスの種類や性質までをも参照できない場合も多く、結果的に顧客組織において運用者が実施する具体的な対処の効率化が計れない場合も多い。

これらの問題を解決するため、分散型アーキテクチャに基づくセキュリティ運用技術の開発を目標として、複数組織に跨がったSOC(Security Operation Center)連携をもとにしたセキュリティ運用手法を提案する。本手法では信頼関係のある複数組織間に跨がって対処に係る知識(対処のインテリジェンス)を交換して解析することで、柔軟で正確なセキュリティ脅威の分析を目指す。

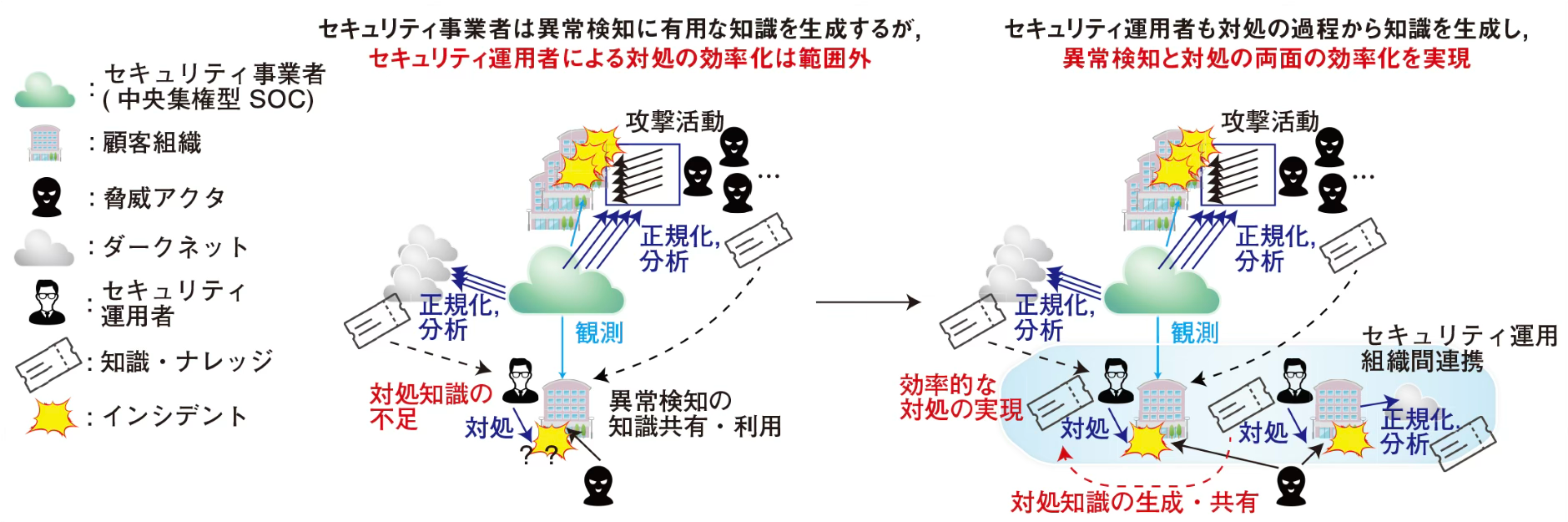

従来型のセキュリティ運用が分散型SOCに基づくことでセキュリティ運用がどう変化するかを図-1に示す。従来のセキュリティ運用は主にセキュリティ・ベンダが実施した脅威分析の結果を参照して自組織内における異常事象を発見し、それらの事象に対して運用者が対処を実施するものであった。この過程でセキュリティ・ベンダは顧客組織やダークネットなどのセンサで観測されたセキュリティイベント情報やアラート情報を対象に脅威分析を実施している。しかし、その結果得られるものは異常検知のための知識であり、顧客組織において運用者が実施する対処自体を効率化する効果は乏しい。

そこで分散型SOCにおいては、運用者が実施する対処から、対処に関する知識(インテリジェンス)を生成することを目指し、異常検知と対処の両面に跨ったセキュリティ運用の効率化を目指す。対処に関するインテリジェンスとは、運用者が実施するセキュリティ運用内の対処に対して再利用可能な知識のことを指す。

運用者が実施する対処の中には、表層的なセキュリティイベント情報やアラート情報だけでなく、顧客組織が有する資産情報や脆弱性情報までをも考慮したリスク評価が含まれる。分散型SOCでは、このような運用者がセキュリティ運用する中で暗黙的に実施しているリスク評価の課程をインテリジェンスとして抽出・共有することで対処の効率化を図る。

図-1 分散型SOC構想に基づいたセキュリティ運用

既に分散型SOC基盤技術の構築とプロトタイプの効果検証を行っており、今後は実際のセキュリティ運用環境にプロトタイプを投入して、実現可能性の検証を進めていく。

【 2025年9月 】